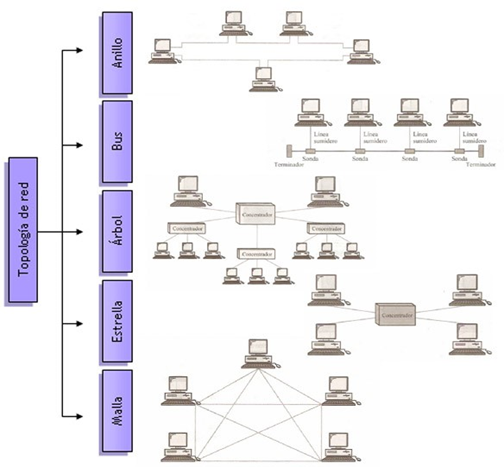

e) Según su topología

La topología es la forma de conexión de una red de ordenadores.

* En anillo: Formando un círculo cerrado. * En bus: Todos los ordenadores de conectan a una misma línea. * En árbol: Con estructura jerárquica. * En estrella: Con un único concentrador. * En malla: Todos los ordenadores se conectan a todos los demás.

Actividades

(1)

1.

¿Qué es una red informática y para qué se

utiliza? 2.

¿Qué ventajas tienen las redes

informáticas? 3.

¿Qué tipos de redes existen según su

tamaño o cobertura? Pon un ejemplo de cada tipo. 4.

¿Qué tipos de redes existen según su nivel

de acceso o privacidad? Pon un ejemplo de cada tipo. 5.

¿Qué tipos de redes existen según su relación

funcional? Pon un ejemplo de cada tipo. 6.

¿Qué es la topología de red? Dibuja y

nombra los cinco tipos vistos en el tema . 1.2. Conceptos básicos de redesEn el tema de redes informáticas se utilizan algunos conceptos propios que se definen a continuación:

* Comunicación: es el proceso que lleva un mensaje de un emisor a través de un canal a un receptor. En una red, los ordenadores son emisores y receptores al mismo tiempo. El canal es el medio por el que circulan los datos: cables, fibra, etc.

* Protocolo: Es el lenguaje y el conjunto de reglas por las que emisor y receptor se comunican. El protocolo más utilizado es el de internet: TCP/IP

* Dirección IP privada: Identifica a cada dispositivo en la red. Está formado por 4 números separados por puntos, con valores del 0 al 255. La IP de un equipo no trasciende en Internet, ya que es el router mediante su IP externa el que se identifica en las peticiones.

* Dirección IP Pública: Se denomina IP pública a aquella dirección IP que es visible desde Internet. Suele ser la que tiene el router o modem. Es la que da “la cara” a Internet. Esta IP suele ser proporcionada por el ISP (Empresa que te da acceso a internet: Orange, Movistar, etc.).

* Puerta de enlace: Es la dirección IP por la que la red local sale al exterior, ya sea otra red o internet. Suele ser la IP del router (192.168.1.1). Es la misma para todos los equipos que comparten el router.

* Máscara de red: Se asemeja a la dirección IP, pero determina qué parte de la dirección IP especifica al equipo y qué parte a la subred a la que pertenece. Se usa para crear subredes. La máscara más común en redes pequeñas es 255.255.255.0 y nos indica que los tres primeros paquetes de 8 bits de la IP están destinados a identificar la red y sólo el cuarto a identificar al equipo por lo que nos ofrece un máximo teórico de 253 equipos conectables ya que el 0 es la dirección identificadora de red, el 1 es por defecto para el router y el 255 para difusión por lo que estos valores ya no se pueden utilizar.

* Grupo de trabajo: Los equipos se agrupan en subredes para facilitar su uso. Para que los equipos de una misma red puedan comunicarse han de estar en el mismo grupo de trabajo.

* DNS (Sistema de Nombres por Dominio): Las direcciones IP son difíciles de recordar. Por ello se utiliza el DNS que traducen las direcciones IP en nombres fáciles para nosotros (Ejemplo: www.google.es). Los servidores DNS utilizados por defecto son los proporcionados por el ISP con el que se contrata el servicio (Yoigo, Vodafone, etc.). También hay DNS libres como las nuevas DNS libres de Google 8.8.8.8 y 8.8.8.4 que pueden sustituir a las DNS de nuestros proveedores en el caso de tener problemas de navegación.

* Tarjeta de red: Es un elemento de hardware cuya función es enviar y recibir información al resto de ordenadores. Puede estar integrado en la placa base o conectarse en una ranura de expansión. Cada tarjeta tiene un identificador único que se denomina dirección MAC, consta de un identificador hexadecimal de 6 bytes (48 bits). Los 3 primeros bytes, llamados OUI, indican el fabricante y los otros 3 sirven para diferenciar las tarjetas producidas por el mismo. Por ejemplo: 00-80-5A-39-0F-DE.

* Puerto: Interfaz para comunicarse con un programa a través de la red. Ejemplo: el servicio http utiliza el puerto 80.

1.3. Dispositivos de interconexión

Tarjetas de red:

Son los dispositivos a través de los cuales se envía información entre la red y el equipo.

Tenemos los siguientes tipos:

* PCI para cable (Ethernet). Se conecta a la placa base. * PCI inalámbrica (Wireless PCI). Se conecta a la placa base. * USB Inalámbrica (Wireless USB). Se conecta por USB. * MiniPCI inalámbrica. Para portátiles.

Routers: Son los dispositivos que conectan redes diferentes de ordenadores. Por ejemplo una red LAN con Internet. Tenemos los siguientes tipos:

* Router con cables. * Router inalámbrico. * Modem-USB.

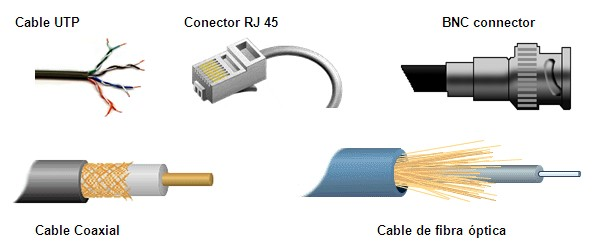

Cables de red:

Conectan los dispositivos de red entre sí de forma alámbrica. Son el el canal físico por el que se transmiten los datos. Pueden ser:

* Cable coaxial: Es similar al de la antena de la televisión. Usa el conector BNC. * Par trenzado: Es parecido al cable telefónico. Consta de 8 hilos conductores trenzados. usa un conector tipo RJ-45. * Fibra óptica: La información se envía en forma de haz de luz a gran velocidad.

Dispositivos para comunicar varios equipos de una misma red entre sí:

* Hub: La información que recibe es enviada a todos los puertos. * Switch: La información que recibe sólo es enviada al puerto del dispositivo de destino. * Punto

de acceso:

Funciona igual que un switch pero envía la

información por wifi.

Actividades (2)Haz

una lista de

componentes para una red local que incluya routers, switchs y distintos

tipos

de cable.

Debes buscar en internet,

por ejemplo en pccomponentes u otra web similar, 4 modelos

diferentes de

cada uno, anotando sus características principales y precios.

Finalmente decide

qué modelo comprarías justificando la respuesta. En

total deberías haber

anotado 4 modelos de routers, 4 modelos de switchs y 4 modelos de

cable, sus

características, precios y el modelo elegido.

Servidor web:

Un servidor web es un programa que se ejecuta continuamente en un computador, manteniéndose a la espera de peticiones de ejecución que le hará un cliente o un usuario de Internet. El servidor web se encarga de contestar a estas peticiones de forma adecuada, entregando como resultado una página web o información de todo tipo de acuerdo a los comandos solicitados. En este punto es necesario aclarar lo siguiente: mientras que comúnmente se utiliza la palabra servidor para referirnos a una computadora con un software servidor instalado, en estricto rigor un servidor es el software que permite la realización de las funciones descritas.

El servidor vendría a ser la "casa" ( host o alojamiento) de los sitios que visitamos en la Internet. Los sitios se alojan en computadores con servidores instalados, y cuando un usuario los visita son estas computadoras las que proporcionan al usuario la interacción con el sitio en cuestión. Cuando se contrata un plan de alojamiento web con una compañía, esta última proporciona un servidor al dueño del sitio para poder alojarlo; al respecto hay dos opciones, optar por un "servidor dedicado", lo que se refiere a una computadora servidora dedicada exclusivamente al sitio del cliente (para aplicaciones de alta demanda), o un "servidor compartido", lo que significa que un mismo servidor (computadora + programa servidos) se usará para varios clientes compartiendo los recursos.

Conexionado de una red ADSL:

En la imagen vemos la forma de conectar los equipos una red con conexión a Internet mediante ADSL. Podemos apreciar que los teléfonos de la linea con ADSL deben disponer de microfiltros para evitar interferencias al hablar.

Funcionamiento de una red:

El funcionamiento de una red no es sencillo, ya que la información se transmite en paquetes desde un ordenador a otro, cumpliendo varios protocolos:

* La información que se desea transmitir se divide en paquetes según protocolo. * Cada equipo o nodo, tiene una dirección, y la información irá desde el origen hacia el destino. * La transmisión se realiza a través los medios (cable coaxial, fibra óptica, etc.) * Toda la información pasa a través de unos niveles, dependiendo del protocolo utilizado, que añaden información de control, reorganización de la información transmitida, fragmentación en tramas, etc.) * Normalmente, el nodo destino examina todas las tramas que circulan por la red y examina la dirección de destino. Si la información es para él la recoge. * Dependiendo del protocolo utilizado, el nodo destino puede mandar un mensaje diciendo que se ha recibido la información completa o no.

La tecnología Wi-Fi:

Wi-Fi es un sistema de envío de datos sobre redes computacionales que utiliza ondas de radio. Las redes Wi-Fi operan en una banda de frecuencia de 2,4 GHz con una velocidad de hasta 11 Mbps (para la especificación 802.11b), 54 Mbps (para la 802.11g) y 150 Mbps (para la 802.11n). La última señal Wi-Fi (802.1AC) llega a alcanzar 450 Mbps en la banda de 2,4 GHz y 450 Mbps en la de 5 GHz. Existen varios dispositivos que permiten interconectar elementos Wi-Fi:

* Los routers Wi-Fi son los que reciben la señal de la línea ofrecida por el operador de telefonía y efectúan el reparto de ésta entre los dispositivos de recepción Wi-Fi que se encuentran a su alcance. Es muy frecuente que el router que suministra el proveedor de Internet a los hogares o a las empresas tenga integrada ya la tecnología Wi-Fi.

* Los puntos de acceso funcionan a modo de emisor remoto, es decir, en lugares donde la señal Wi-Fi del router no tiene sufi ciente radio. También se emplean en instalaciones donde el router no posee esta tecnología y se desea disponer de ella. * Los dispositivos de recepción pueden ser de tres tipos: tarjetas Wi-Fi integradas en las placas base de los ordenadores, tarjetas de red PCI y tarjetas USB.

Actividades (3)Contesta

en un tu cuaderno las siguientes preguntas, copiando los enunciados

completos: 1.

¿Qué

diferencia hay entre la dirección IP privada y la

dirección IP pública) 2.

¿Para

qué sirven los servidores DNS? 3.

Enumera

los tipos de tarjetas de red que existen. 4.

Enumera

los tipos de routers que existen. 5.

Enumera

los tipos de cables de red que existen. 6.

¿Cuál

es el tipo de cable más rápido y con cual se puede

alcanzar mayor distancia? 7.

¿Qué

diferencia hay entre un Hub y un Switch? 2.2. Identificación de un ordenador

2.3. Tipos de conexión

Para una conexión ADSL es necesaria una línea telefónica. La conexión se establece a través de un router ADSL, el cual conectamos a nuestro ordeandor por un cable ethernet o mediante Wi-Fi. Las velocidades de transferencia oscilan entre 1 y 25 Mbits. Para conexión de Internet por cable (fibra) es necesaria una línea de fibra óptica y un router. Conectamos nuestro ordenador al router por un cable ethernet o mediante Wi-Fi. Este router permite su conexión con el cable de fibra óptica del proveedor contratado. Las velocidades de transferencia oscilan entre 100 y 1000 Mbits. Existen también las conexiones de datos (3G, 4G o 5G), que han cobrado gran importancia al permitir al usuario disfrutar de conexión a Internet siempre que se tenga cobertura de telefonía móvil (Movistar, Orange, Vodafone, etc.). En este caso, el ordenador debe llevar un pequeño adaptador HSPDA conectado por USB. Otros métodos alternativos de conexión son los dispositivos PLC, que usan la línea eléctrica como medio de transporte de la información, o las conexiones por satélite, las cuales se usan en lugares donde se carece de otros métodos de conexión (sitios aislados, transporte marítimo, etc.)  3. SEGURIDAD

Entendemos

por seguridad

informática el conjunto de acciones, herramientas y

dispositivos cuyo objetivo es dotar a un sistema informático de

integridad,

confidencialidad y disponibilidad. Tenemos que ser conscientes de que

las

pérdidas de información no pueden venir sólo de ataques externos sino

que

pueden producirse por errores nuestros o por accidentes o averías en

los

equipos. El

elemento clave de un sistema de información son los

datos y hay dos principales amenazas externas al software y a los datos: * Código

malicioso (malware) * Ingeniería

social

|

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|

|

Actividades

(5)

Contesta

en un tu cuaderno las siguientes preguntas, copiando los enunciados

completos:

1.

¿En

qué se basa la ingeniería social y qué objetivo

tiene?

2.

¿Qué

pretenden las cadenas de correos o mensajes?

3.

¿Qué

es el phising? Pon un ejemplo

3.3. Medidas de

seguridad

Para

proteger nuestros sistemas informáticos tenemos dos

tipos de medidas, de seguridad activa y de seguridad pasiva. Las

medidas de

seguridad activa buscan evitar daños e intrusiones en los equipos, en

su

software y en la información que contienen. Un ejemplo sería un

antivirus. Por

otro lado las medidas de seguridad pasivas son las destinadas a

minimizar el

daño cuando la avería o la entrada de malware ya se ha producido.

Haciendo una

analogía con la seguridad en el automóvil la revisión de los frenos y

los

neumáticos es una medida de seguridad activa porque se realizan para

evitar que

se produzca el accidente y el airbag es una medida de seguridad pasiva

porque

interviene para minimizar el daño cuando ya se ha producido el

accidente.

A

continuación vamos a exponer diferentes técnicas que

ayudarán a proteger nuestros sistemas:

Tener

el sistema operativo actualizado y

programadas las actualizaciones automáticas

El

ataque del último virus informático que actuó a nivel

mundial fue posible porque entró en equipos que no tenían su sistema

operativo

actualizado. Las empresas sacan periódicamente parches que solucionan

los

problemas informáticos que se van detectando, por lo que es fundamental

que se

actualicen automáticamente.

Por

ejemplo en Windows

sólo tenemos que ir al panel de control en la categoría de Actualización

y

seguridad / Windows Update

y activar la

opción

"instalar actualizaciones automáticamente"

si

no lo está.

Tener

un programa antivirus con protección antispyware configurado con

actualizaciones

automáticas

El

antivirus es un programa cuya finalidad es detectar, impedir la

ejecución y

eliminar software malicioso como virus informáticos, gusanos, espías,

etc...

Los antivirus pueden estar en estado residente, es decir análisis

continuo de

la información en movimiento entrando y saliendo (es la opción

recomendada y es

la que tiene que estar activada) o en estado de análisis completo

pasivo con el

cual se realizarán análisis completo del sistema de forma periódica o a

decisión del usuario.

Existen muchos antivirus,

entre los

gratuitos destacan AVG

y

Avast.

Windows

10 tiene un antivirus propio (Windows Defender) que mejora

considerablemente

las prestaciones de los antivirus de las versiones de Windows

anteriores por lo que

puede ser suficiente. Para activarlo vamos a Panel

de control /

Centro de actividades / Seguridad

y activar la protección

contra virus y contra spyware.

Tener

el firewall (cortafuegos) activado

Es

un programa cuya finalidad es permitir o prohibir la

comunicación entre las aplicaciones de nuestro equipo y la red, así

como evitar

ataques intrusos desde otros equipo al nuestro mediante el protocolo

TCP/IP. Es

una barrera de protección entre nuestro equipo y el exterior. Controla

el acceso

de entrada y salida, filtra las comunicaciones, registra los eventos y

genera

alarmas.

Si

alguna aplicación desea establecer conexiones

periódicas con nuestro equipo desde internet sin pedir permiso para

cada

conexión, deberá instalarse y ser reconocida como excepción en el

firewall.

Para

activarlo en Windows

vamos a Panel de

control / Actualización y

seguridad / Seguridad

de

Windows.

|

|

La

realización periódica y sistemática de copias de

seguridad es una de las tareas de seguridad más importantes, dado que

en caso

de pérdida de información por cualquiera de los motivos anteriormente

citados

(Averías, roturas , virus , caídas) los daños reales serán mínimos,

salvo la

pérdida de tiempo que conlleve la restitución de lo perdido.

La

copia de seguridad puede hacerse a muchos niveles

dependiendo de qué es lo que intentemos proteger, desde un solo archivo

hasta

una partición de disco duro, o incluso el disco duro completo

incluyendo los

diferentes S.O. que podamos tener en sus particiones, los drivers y el

resto

del contenido . La elección del tipo de copia que deseamos hacer

dependerá de

los intereses del usuario y por lo general para uso particular la

solución más

sencilla es la de hacer copia de ciertos archivos de tipo personal,

dado que esta

es rápida y fácil de copiar y los programas del equipo son en principio

más

fácilmente recuperables.

En Windows,

podemos configurar copias de seguridad en Panel

de control / Actualización y seguridad / Copiad de seguridad.

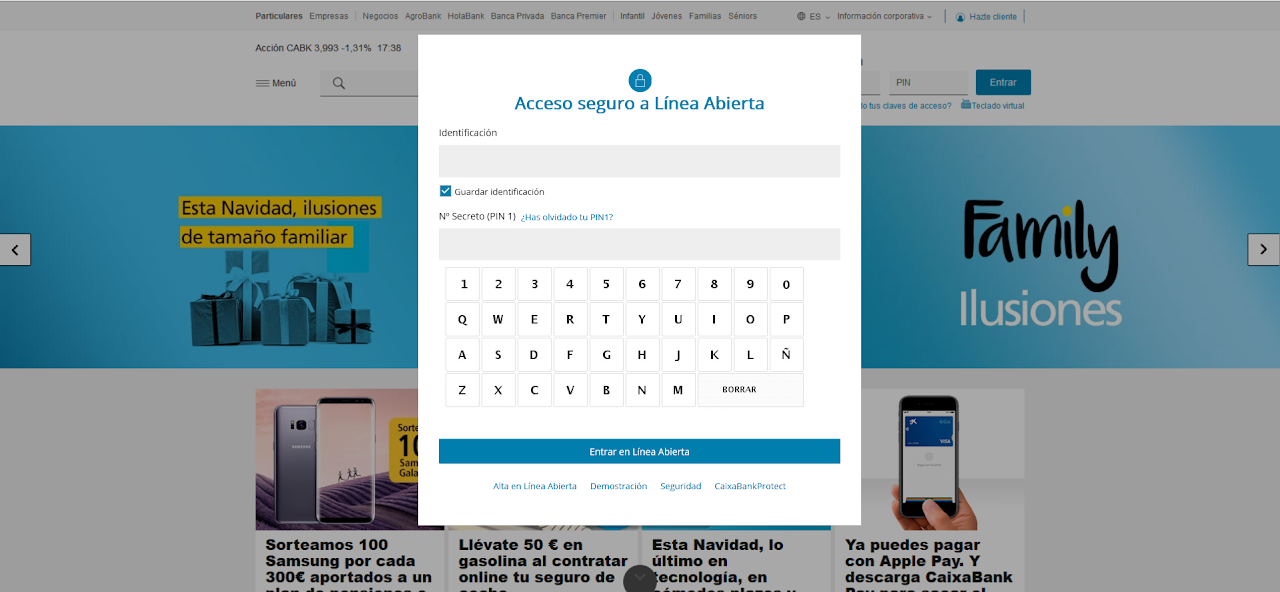

SSL (Secured Sockets Layer) es un protocolo de encriptación utilizado en transacciones seguras vía Web (mediante autenticación) entre un cliente y un servidor.

SSL habilita

la posibilidad de utilizar firmas digitales, algoritmos de criptografía

y

algoritmos digest de resumen de mensajes (toman como entrada un mensaje

de

longitud variable y producen un resumen de longitud fija). SSL habilita

la

posibilidad de utilizar firmas digitales, algoritmos de criptografía y

algoritmos digest de resumen de mensajes (toman como entrada un mensaje

de

longitud variable y producen un resumen de longitud fija).

Un caso

práctico donde se debe utilizar este protocolo es, por ejemplo, en una

transacción bancaria vía Internet. Un caso práctico donde se debe

utilizar este

protocolo es, por ejemplo, en una transacción bancaria vía Internet.

Los servicios

proporcionados por SSL son autenticación, integridad y

confidencialidad.

Evidentemente, tras la utilización de este protocolo la entidad

servidor a

puede catalogar al cliente de la comunicación como "fiable".Los

servicios proporcionados por SSL son autenticación, integridad y

confidencialidad. Evidentemente, tras la utilización de este protocolo

la

entidad servidor a puede catalogar al cliente de la comunicación como

"fiable".

Para realizar

operaciones con bancos, centros educativos, hacienda, etc, de forma

segura,

podemos utilizar un certificado

digital, que consta de una clave pública y un

identificador,

ambos firmados digitalmente por una autoridad certificadora (Policía,

hacienda

o seguridad social).

Actividades

(6)

Contesta

en un tu cuaderno las siguientes preguntas, copiando los enunciados

completos:

1.

¿Por

qué es importante tener el sistema operativo

actualizado?

2.

¿Qué

trabajo realiza un antivirus en nuestro ordenador

3.

¿Qué

finalidad tiene el cortafuegos en nuestro ordenador?

4.

¿Por

qué es importante realizar copias de seguridad de

los datos de nuestro ordenador?

5.

¿En

qué consiste la navegación segura?

4. GESTIÓN DE CUENTAS Y PERMISOS

Los sistemas de protección son mecanismos que controlan el aceso a los recursos del sistema. el sistema operativo distingue entre uso autorizado y no autorizado, especifica los controles de seguridad por realizar y fuerza el uso de estos mecanimsmo de protección.

Un usuario es aquel que entra en el sistema utilizando una cuenta que le dará acceso a ciertos recursos y privilegios, como realizar cambios en el equipo, etc. Cada usuario tendrá su cuenta y deberá usar una contraseña para protegerla del uso indebido por parte de otro usuario.

Cuando se instala un sistema informático se crea una primera cuenta especial denominado administrador del sistema en Windows o usuario root en Linux/UNIX. Esta cuenta no se puede borrar como el resto de las cuentas y debe protegerse especialmente, ya que tiene todos lor privilegios y el control del equipo. Además de este tipo de cuenta, se pueden crear otras dos:

* Usuario estándar: tiene menos privilegios que los administradores, aunque sí los tiene para su propia cuenta.

* Invitado: ususario que no tiene una cuenta creada, pero que necesita usar el equipo en algún momento concreto. Por defecto, esta cuenta viene desactivada.

La administración de usuarios de un sistema informático, en Windows se puede hacer desde Cuentas de usuario en el Panel de control. Cuando se agrega un usuario se crea una nueva cuenta; se puede seleccionar entre usuario estándar o administrador, dependiendo de los privilegios que se desea que tenga el nuevo usuario. Abajo se muestra la ventana de Cuentas de usuario en Windows 7

En Linux/UNIX, la gestión de los usuarios se puede hacer en el entorno gráfico desde Sistemas/Usuarios y grupos o desde la línea de comandos con adduser para añadir al sistema y deluser para eliminarlos.

Los permisos (o derechos de acceso) se asocian a archivos, carpetas, recursos, o a un conjunto de elllos, y regula qué usuarios tienen acceso y qué tipo de acceso tienen sobre esos objetos. Los permisos básicos son read (lectura), write (escritura) y eXecution (ejecución). Cada permiso se podrá permitir o denegar a un usuario o a un grupo de usuarios

4.1. Sistemas de ficheros

Los ficheros se caracterizan por una serie de atributos, como el nombre, el tamaño, la fecha de creación y modificación, el propietario, los permisos (lectura, escritura, ejecución), etcétera. Con un fichero se pueden realizar una serie de operaciones como crear, abrir, leer, escribir, cerrar y borrar. Y un directorio se puede crear, entrar en él, leer su contenido, salir de él, borrarlo, añadir o eliminar de él archivos y directorios.

Para gestionar los archivos, el sistema operativo cuenta con un sistema de ficheros. La mayoría de los sistemas operativos tienen un sistema de archivos de estructura jerárquica, en el que los directorios parten de uno llamado directorio raíz, y del que cuelgan todos los demás en forma de árbol, de ahí que se utilicen términos como árbol de subdirectorios.

Los sitemas de ficheros han ido apareciendo y evolucionando a los requisitos informáticos, siendo los más utilizados:

A) FAT (File Allocation Table, tabla de asignación de arvhicos)

Primer sistema de ficheros utilizado en el sistema operativo de Microsoft (MS-DOS). La tabla de asignación de arvhicos es en realidad un índice que crea una lista de contenidos del disco para grabar la ubilcación de los archivos que posee. Inicialmente era un sistema de 16 bits, por eso se denomina FAT16.

En la actualidad este sistema ha evolucionado a 32 bits, denominándose FAT32

B) NTFS (New Technology File System, sistema de ficheros de nueva tecnología)

Mejora el sistema de ficheros al introducir mayor seguridad, estabilidad y mayor tamaño de los archivos. El principal inconveniente de este sistema de ficheros es que requiere una gran cantidad de espcio para su propia gestión, por lo que no es recomendable en soportes donde el espacio de almacenamiento sea limitado. Para estos casos, cmo memorias flash, Micrososft ha desarrollado y patentado el sistema de ficheros exFAT (Extended File Allocation Table, tabla de asignación de archivos extendida).

NTFS se utiliza en los sistemas operativos Windows

C) UFS (Unix File System, sistema de archivos de Unix)

Tradicionalmente se utilizó en el sistema de operativos UNIX y, posteriormente, se extendió su uso a otros sistemas operativos, como los derivados de BSD (Berkeley Software Distribution), tales como FreeBDS, NetBDS y OpenBDS.

D) EXT, EXT2, EXT3, EXT4 Son los sistemas de ficheros soportados por la mayoría de las distribuciones de Linux. Tienen una tabla donde se almacenan lo que se conoce como i-nodos. Cada archivo se identifica con un número entero de i-nodo, único en el sistema de ficheros, que contiene la información del archivo (ruta, tamaño, ubicación física, propietario, etc).

5. COMPARTIR RECURSOS EN RED

En algunas

ocasiones necesitamos compartir archivos y carpetas en una red local doméstica

o una pequeña oficina. Esto podemos hacerlo a través de cable de red Ethernet o

por Wi-Fi mediante la configuración de una red local para compartir archivos y

carpetas vía Samba con el sistema operativo Windows 10. En este tutorial vamos

a aprender a realizar una configuración correcta de una red local con este

sistema operativo de Microsoft. Así, aprenderemos a compartir archivos en Windows

10, carpetas con cualquier ordenador y también a crear diferentes usuarios para

que accedan a diferentes recursos. Lo mejor de todo, es que lo haremos sin

utilizar programas de terceros.

5.1. Cómo configurar usuarios para el acceso a los

recursos

Para que más

delante podamos compartir archivos en Windows 10, vamos a comenzar configurando

uno o varios usuarios con sus contraseñas para que puedan acceder desde otros

ordenadores a nuestro PC. En ese sentido, podremos establecer todas las cuentas

de usuario que necesitemos, y podremos hacerlo con permisos de usuario estándar

o con permisos de administrador. También es recomendable que, si vas a

compartir estas credenciales con otros usuarios a los que quieras tener bien

delimitados, lo configuremos como usuario estándar y no como administrador.

5.2. Qué tipos de cuentas hay

Cuando

configuramos permisos en Windows, nos encontraremos con varios tipos diferentes

de cuentas de usuario. Estas varían en cuanto a funciones, por lo cual es

importante establecer las más adecuadas para cada caso concreto.

En primer

lugar, tenemos las cuentas de usuario

estándar, las cuales solo podrán realizar algunos cambios en el sistema.

Entre ellos, cosas básicas como el fondo de pantalla, iconos, etc. Lo cual nos

deja prácticamente solo con ciertos cambios estéticos. En cambio, no será

posible realizar cambios que tengan que ver con registros, instalar o

desinstalar algunas aplicaciones, entre otras cosas que pueden no ser tan

relevantes. Estas cuentas suelen ser las más adecuadas para usuarios que van a

dar un uso ofimático al equipo, jugar a videojuegos con excepciones, consumir

contenido multimedia o utilizar redes sociales.

Si queremos

ir un paso más allá, lo siguiente serán las cuentas de administrador. Estas cuentan con todos los privilegios

que son necesarios para realizar todo tipo de cambios. Estos pueden ser en el

sistema, configuraciones o incluso cambiar parámetros sobre otros usuarios

estándar. Estas cuentas están pensadas para momentos puntuales que requieren

hacer cambios, y no son las más recomendables para el uso que le podemos dar al

ordenador en el día a día. En todo caso, muchos usuarios tienen su cuenta como

administrador para usar de forma principal.

Y por último tenemos las cuentas de invitado. Estas están especialmente pensadas para usuarios que van a hacer un uso muy puntual del equipo. Están muy limitadas en funciones, ya que no será necesario realizar cambios en el ordenador cuando se está utilizando una de estas, por la propia naturaleza de la cuenta. Elegir bien la cuenta que vamos a crear, es muy importante para la integridad de nuestro equipo y la seguridad de todos los usuarios. Con estos tres tipos de cuentas, cubrimos los principales usos del equipo, usuario estándar, administrador e invitado.

5.2.1. Gestión

de cuentas

Lo primero

que tenemos que hacer es ir a Menú de inicio. Allí escribimos Panel

de control y pulsamos enter. Luego vamos a Cuentas de usuario, y

hacemos clic en otro acceso que se llama igual Cuentas de usuario. Una vez

dentro de cuentas de usuario podremos ver nuestra propia cuenta de usuario.

Ahora, lo que vamos a hacer es crear una nueva para lo que pulsaremos en Administrar

otra cuenta.

Seguidamente

veremos todos los usuarios que tengamos actualmente configurados en Windows 10,

y luego hacemos clic en Agregar un nuevo usuario en configuración en

la que podremos establecer el nombre y la contraseña que nosotros queramos.

A

continuación, lo que tenemos que hacer es buscar la opción Agregar otra persona

a este equipo. Esta es la opción más sencilla salvo que tengáis configurado

familia previamente.

Aquí,

tenemos dos opciones, una para iniciar sesión con una cuenta Microsoft. La otra

es por una cuenta local clásica con usuario y contraseña que no requiere ningún

tipo de cuenta de correo electrónico para poder acceder. Por lo tanto, esta

última opción es la que vamos a escoger. Entonces seleccionaremos «No tengo

los datos de inicio de sesión de esta persona«.

Ahora lo que

vamos a hacer es elegir «Agregar un usuario sin cuenta Microsoft«.

Después, lo

que tenemos que hacer es rellenar los datos necesarios para crear nuestra

cuenta. Lo primero que tenemos que poner es el nombre de la cuenta, luego

repetir la contraseña dos veces y establecer las tres preguntas de seguridad

que podemos utilizar para recuperar la password en caso de que se nos olvide.

En cuanto a

esa contraseña o password debe ser segura y compleja. Por lo tanto, debe

contener letras mayúsculas, minúsculas, símbolos y también números y cuanto más

larga sea mejor ya que mayor será nuestra seguridad. Luego, cuando acabemos,

pulsamos en Siguiente.

Una vez finalizado de forma correcta, veréis como ya aparece vuestra nueva cuenta y con esto habéis dado el primer paso para compartir archivos en Windows 10.

5.2.2. ¿Cuenta

de usuario estándar o de administrador?

Por defecto,

la cuenta que nos va crear es una de tipo estándar pero quizás en algunas

ocasiones os interese que sea de administrador. La forma de realizar el cambio

es muy sencilla partimos otra vez de Cuentas de usuario. Luego repetimos

los mismos pasos, pulsamos en Administrar otra cuenta y veremos todas

nuestras cuentas incluida la que acabamos de crear.

Entonces

hacemos doble clic en REDESZONE o el nombre que le hayáis puesto y os mostrará

nuevas opciones.

Aquí el

apartado que nos interesa y que vamos a pulsar es Cambiar el tipo de Cuenta.

Lo mejor suele ser elegir la cuenta estándar como ya hemos comentamos antes. No obstante, si vas a ser tú mismo el que controle esa cuenta porque tengas varios ordenadores, puedes ponerle la de administrador. Hay que comentar que, con ambas, puedes compartir archivos en Windows 10 pero la de administrador te da un extra ya que te permite cambiar cualquier configuración.

5.3. Configuración de la red local doméstica para

compartir archivos

El siguiente

paso que vamos a dar es ir a Menú de inicio, Configuración, Red

e Internet.

A

continuación, dentro de Red e Internet tenemos que ir al apartado Ethernet

si estamos conectados por cable de red o al Wi-Fi si lo estamos inalámbricamente.

En este caso sería Ethernet y haríamos clic sobre el icono de mi conexión, es decir Red 3.

Aquí lo que

tenemos que seleccionar es el perfil de red Privada que es el que se

utiliza para las redes de tu casa, del trabajo u otro sitio de confianza. Luego

volvemos otra vez a Red e Internet, seleccionamos el apartado Estado,

y dentro de configuración avanzada pulsamos en Centro de redes y recursos

compartidos.

Seguidamente pulsamos en Cambiar configuración de uso compartido avanzado.

Luego procederemos

a configurar de la siguiente forma:

Aquí tenemos

que seleccionar estas opciones:

- Activar la detección de redes.

- Activar el uso compartido de

archivos e impresoras.

A

continuación, también tendríamos que configurar estos apartados así:

Los

apartados que tenemos que configurar y activar son los siguientes

- Activar el uso compartido para

que todos los usuarios con acceso a la red puedan leer y escribir en la

carpeta pública. Esto podríamos desactivarlo si solamente vamos a

compartir ciertas carpetas, esto depende de lo que necesites.

- Elegir opciones de transmisión

por secuencias multimedia que podremos activarlo tras pulsar un botón.

Esto es opcional y permitiría que otros ordenadores y dispositivos accedan

a los archivos multimedia de tu ordenador.

- Usar cifrado de 128 bits para

ayudar a proteger las conexiones de uso compartido de archivos

(recomendado).

- Activar el uso compartido con

protección por contraseña.

Sin duda,

este es uno de los apartados más importantes para que luego podamos compartir

archivos en Windows 10 sin tener problemas.

Otra cosa

interesante que podría ayudar es establecer una IP fija local a nuestro PC,

pero esto no es necesario, pero es posible que cambie la dirección IP privada

por el servidor DHCP. También en Red e Internet, Ethernet y

pulsamos en Cambiar las opciones del adaptador. Luego sobre nuestro

adaptador, botón derecho del ratón y seleccionamos Propiedades. Tras

hacer doble clic en Protocolo de Internet versión 4 configuraremos de

manera similar a esta:

Por ejemplo, si nuestra red local está en la red 192.168.1.X, podremos poner la primera dirección IP que no sea la del router, la 192.168.1.2 con la puerta de enlace predeterminada 192.168.1.1. Generalmente el DHCP empieza asignar IP por encima de la 20.

5.4. Añadir un

ordenador más en la red local de Windows

Si queremos

añadir un ordenador a nuestra red local para compartir archivos en Windows 10

debemos seguir estos pasos:

- Menú de inicio.

- Panel de control.

- Sistema y seguridad.

- Sistema.

Entonces

veremos esta pantalla y daremos en Configuración avanzada del sistema.

Luego iremos a la pestaña Nombre del equipo, donde pondremos una Descripción del equipo, damos a Aplicar y pulsamos en el botón Cambiar.

A continuación, aparecerá una pantalla como esta:

Aquí tenemos que poner un Nombre de equipo, un Grupo de trabajo y pulsar Aceptar. En ese momento, os pedirá reiniciar el equipo y con eso hemos terminado. Lo único que hay que tener en cuenta es que todos los PCs de la red tenemos que configurarlos así. Por lo tanto, le pondríamos otro nombre PC2 y el grupo de trabajo sería el mismo REDESZONE.

5.5. ¿Cómo compartir archivos en Windows 10?

Lo primero que vamos hacer es ir al explorador de archivos y vamos a crear una carpeta que se llame REDES. Entonces pulsamos el botón derecho del ratón, Propiedades y vamos a la pestaña Compartir.

Seguidamente

pulsaremos en el botón Compartir para configurarlo:

Luego

desplegamos para seleccionar el usuario y pulsamos en Agregar y veremos

que se ha añadido.

Si pulsamos

sobre el triángulo de lectura cambiar el tipo de permiso. Lectura significa que

sólo podemos leerlo y si añadimos escritura quiere decir que también podemos

modificarlo. En cambio, quitar quiere decir que vamos a eliminar a ese usuario

de ese recurso compartido. El siguiente paso que vamos a dar es pulsar en el

botón Compartir.

Por otro

lado, si volvemos a la pestaña Compartir, con la que hemos estado

trabajando antes, abajo tenemos el botón Uso compartido avanzado el cual

vamos a pulsar.

El primer

recuadro rojo hace referencia a establecimiento de un límite de usuario

simultáneos, por defecto es 20. Por otro lado, también podemos delimitar los

permisos de una manera más avanzada si pulsamos en Permisos.

Ahora tenemos que ir al PC que hemos añadido a la red para poder ver esa carpeta que hemos compartido. Abrimos el explorador de archivos y pulsamos sobre el icono Red.

Aquí lo que tenemos que hacer es poner la cuenta de usuario que creamos junto con su contraseña. Si pulsamos en la casilla «Recordar mis credenciales» ya no hará falta que tengamos que volver a meter la password. A continuación, pulsamos en el botón Aceptar.

También otra

forma de acceder a nuestras carpetas y archivos locales en red es utilizando

nuestra IP local fija. En un apartado anterior expliqué como establecerla. Para

ello vamos a Menú de Inicio, Ejecutar y veréis una pantalla como

esta:

Tendríamos

que pinchar en abrir y escribir 192.168.1.2 y pulsar en Aceptar.

Esa dirección IP tiene que ser la misma que pusisteis cuando configurasteis el Protocolo

de Internet versión 4. En mi caso dicha IP era 192.168.1.2.

A

continuación, os saldrá una pantalla para rellenar vuestras credenciales de

red.

Por último,

al igual que entrando desde el explorador de archivos ponéis el usuario y las

credenciales. Con lo habéis aprendido ya podéis compartir archivos en Windows

10 de manera bastante avanzada.

5.6. Medidas de seguridad para usuarios

Siempre y

cuando alguna tarea requiere crear nuevos usuarios en los sistemas, debemos

tener en cuenta algunas medidas de seguridad. Esto nos ayudará a proteger los

datos y demás información de forma adecuada. Algunas de las medidas de

seguridad más reconocidas y recomendadas son:

- Contraseñas: Es la principal medida de

seguridad para los usuarios, crear contraseñas seguras. Estas deben ser

únicas y complejas, y disponer de una longitud mínima y que cuenten con

variedad de caracteres para añadir mayor complejidad a la clave. Entre

ellos, mayúsculas, minúsculas, números y símbolos. Para ayudar a que esto

se cumpla, es recomendable establecer políticas para que se requieran

todos estos pasos. A su vez, es necesario aplicar tiempos de caducidad. De

forma que, llegados a una fecha concreta, la contraseña caduque y sea

totalmente necesario realizar el cambio.

- Restricciones: Al igual que es importante

crear los accesos que el usuario de forma correcta, también es muy

importante generar los bloqueos que sean necesarios para donde no sea

necesario acceder. Estos permisos se deben otorgar de forma muy precisa, y

generar las restricciones que sean necesarias. Esto se puede hacer por

usuarios, e incluso por grupo para mayor facilidad.

- Cuentas desactivadas: Se deben establecer políticas

para cuando las cuentas no sean necesarias. Por lo general, las compañías

establecen 120 días desde el último uso. Pasado ese tiempo, lo mejor es

que estas se desactiven. En todo caso, es un periodo que se puede

modificar para que se adapte a las necesidades de seguridad de la organización.

- Inicios seguros: Las medidas de seguridad para

que los inicios sean seguros son de vital importancia. Esto hará que no se

pueda acceder a recursos a usuarios que no están autorizados. Para ello,

disponemos de servicios como puede ser el SSH o los RDP.

- Controles basados en roles: Se pueden establecer

diferentes roles, los cuales evitan que los usuarios no puedan acceder a

recursos los cuales no necesitan para su trabajo. Esto es algo que se

puede implementar en otros servicios, de los cuales pueden depender los

recursos que están almacenados en los servidores con Windows.

Como puedes

ver, crear usuarios en Windows es una tarea muy sencilla y que puede ser de

gran valor organizativo. Pero es algo que se debe realizar siempre con toda la

seguridad que sea posible, para evitarnos cualquier tipo de problema derivado.