1. SOCIEDAD DE LA INFORMACIÓN

Vivimos en una

sociedad cada vez más conectada, hoy en día, cualquier persona puede generar y

compartir información desde cualquier parte del mundo. Es lo que se conoce como

sociedad de la

información.

La sociedad de

la información tiene muchos aspectos positivos, ya que nos permite acceder a

las últimas noticias y a todo el conocimiento de la Historia pasada desde

nuestras casas, además nos permite comunicarnos y realizar trámites a distancia

de forma fácil.

Aunque también

tiene aspectos negativos, como nuevos tipos de delito que se comenten a través

de Internet, lo que ha dado lugar a que se creen cuerpos especializados de

policía para combatirlos.

No todo el

mundo tiene las mismas posibilidades de acceso a las nuevas tecnologías por

distintos motivos:

* Problemas de acceso a la red

* Desconocimiento del manejo de las TIC

* Dificultades de utilización por

tratarse de países en vías de desarrollo

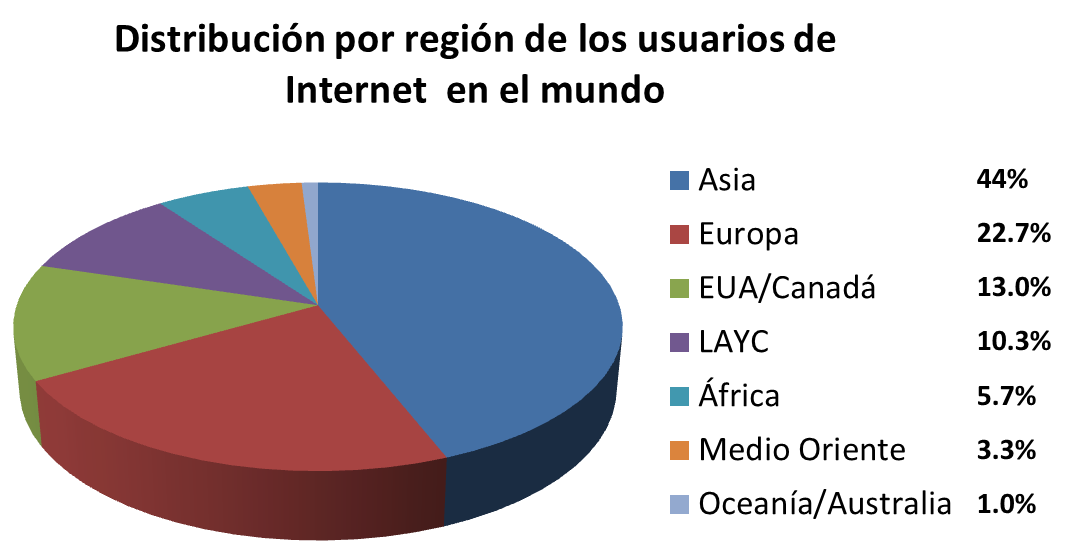

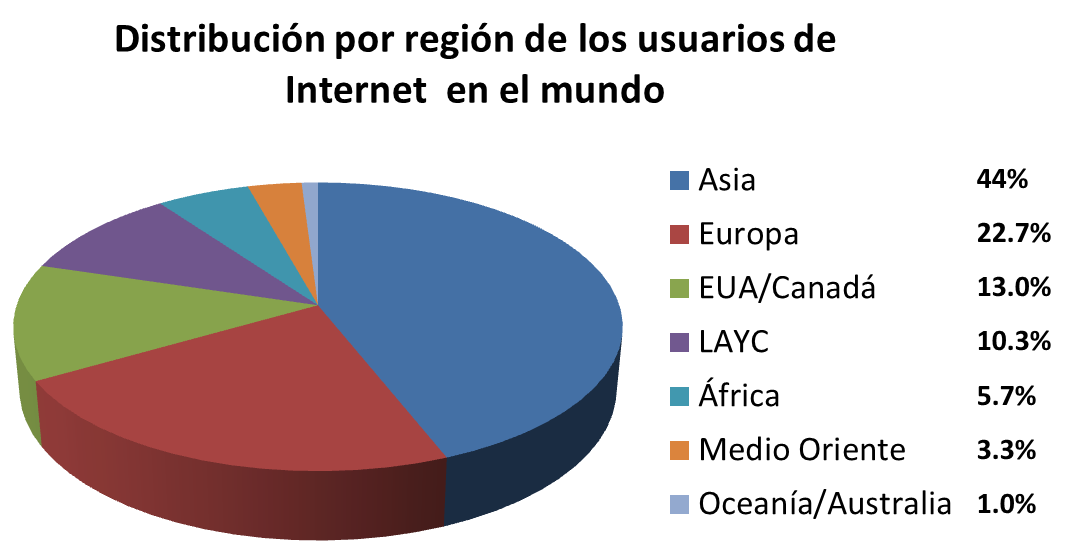

Según las

estadísticas, de los 7260 millones de habitantes del planeta solo 3270 millones

(el 45%) tienen acceso a Internet, la mayoría se encuentran en el continente

asiático.

Entendemos por brecha digital la

diferencia que existe en una sociedad entre los individuos que tienen acceso y

utilizan las TIC y aquellos que no lo hacen. Existe una brecha digital global

por las diferencias de acceso entre países y una brecha digital local por las

diferencias de acceso en una misma sociedad. La reducción de la brecha digital

genera sociedades más informadas, democráticas y con igualdad de oportunidades.

En

el siguiente vídeo de Youtube se habla sobre la brecha digital en Andalucía:

Actividades (1)

Contesta en un tu cuaderno las siguientes preguntas, copiando los enunciados completos:

1. ¿Por qué se dice que

vivimos en una sociedad de la información?

2. Enumera los motivos que

generan la brecha digital.

3. ¿Cuáles son las regiones

del mundo con menos acceso a las TIC?

4. ¿En qué consiste la

brecha digital?

5. ¿Existe brecha digital en

Alguazas? Explica tu respuesta

1.2.

Uso de Internet en el mundo

En la actualidad, millones de personas

tienen acceso libre a una gran cantidad de información, lo que hace años era

imposible de imaginar. Esto se conoce como la globalización del conocimiento.

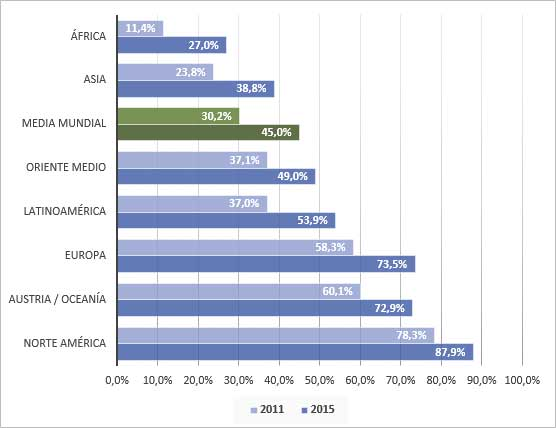

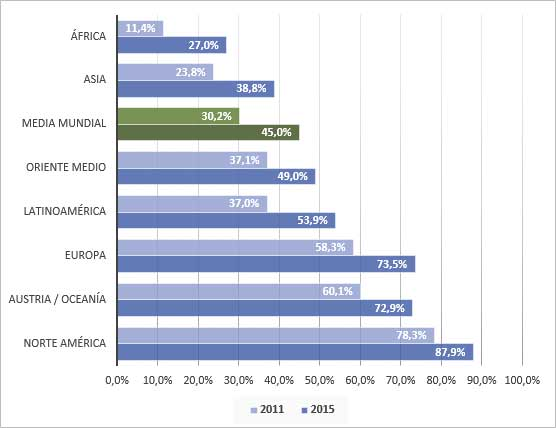

Esta globalización no es tan completa

si pensamos en los países subdesarrollados, como se puede apreciar en el

siguiente gráfico, donde se pone de manifiesto la diferencia del uso de

Internet entre los distintos continentes del mundo.

Llama la atención el caso de Asia,

donde solo el 38% de sus habitantes tienen acceso a Internet, sin embargo, es

tanta su población que supone casi la mitad de los usuarios del mundo, como

vimos en el gráfico anterior.

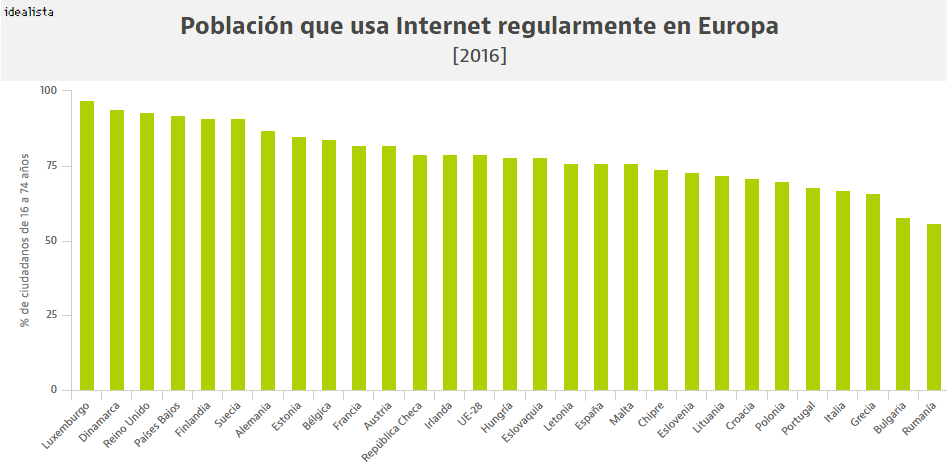

1.2.1. Uso de Internet en Europa

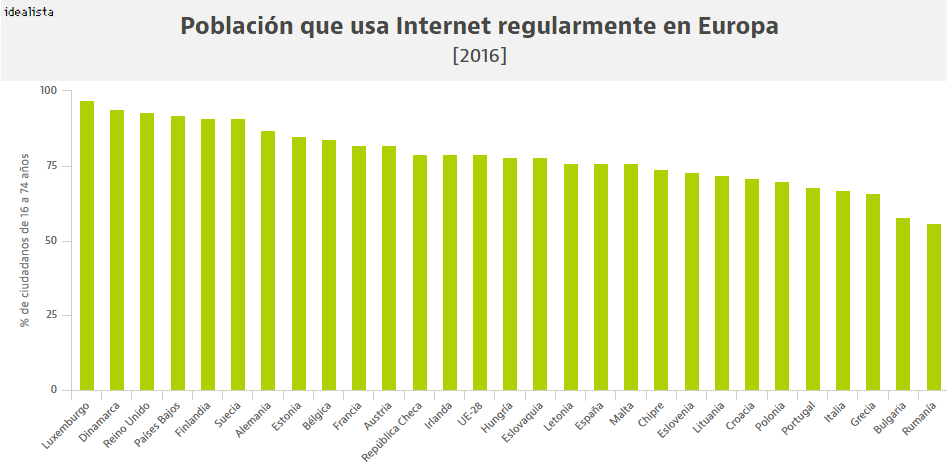

Respecto a Europa, los países con

mayor número de usuarios de Internet son Luxemburgo, Dinamarca y Reino Unido,

en contra, los que menos lo usan son Rumanía, Bulgaria y Grecia, según el

siguiente gráfico con datos del año 2016.

1.2.2.

Uso de Internet en España

En la

actualidad, el número de usuarios de Internet en España se sitúa por encima de

un 70 %, según un censo del año 2014 cuya cifra estimada de población era de

46,5 millones de españoles: 35,7 millones hacen uso de Internet y sus

servicios.

El uso del

correo electrónico, las redes sociales, los foros, los blogs, la televisión y

radio a la carta y on line, la telefonía de voz IP, el comercio y marketing

electrónico, los trámites con la Administración, el acceso a la formación en

línea, los juegos en Red, la consulta y descarga de información o de software

libre son algunos de los servicios que nos ofrece La Red; seguro que ya has

utilizado alguno de ellos, pero debemos pensar que una cuarta parte de la

población española no puede acceder a estos servicios.

El aumento de

la utilización de Internet en una sociedad hace que se genere igualdad de

oportunidades para todos sus miembros.

Para analizar

la situación en España acudimos al Estudio General de Medios (Audiencia en

Internet). Es un estudio estadístico que se realiza trimestralmente sobre el

uso de los distintos medios de comunicación por parte de los usuarios. Este

estudio lo efectúa AIMC (Asociación para la Investigación de los Medios de

Comunicación). Según el último estudio, publicado en marzo de 2015, podemos

extraer la siguiente información:

* De los usuarios que se han conectado a

Internet en el último mes, el 90 % lo hace a diario y tan solo un 2,5 % tarda

más de una semana en volver a conectarse a La Red.

* La brecha digital por sexo está

bastante disipada, ya que, de los usuarios de Internet españoles en el último

mes, el 50,4 % son hombres y el 49,6 % mujeres.

* Respecto a la edad de los usuarios,

poco a poco la brecha se va equilibrando y las personas mayores van adquiriendo

protagonismo en Internet. Cerca del 10 % de los usuarios españoles tienen más

de 65 años.

* La evolución de usuarios que han

accedido a Internet en el último mes es inferior a los datos mundiales porque

no se tiene en cuenta la periodicidad del acceso de los usuarios.

Actividades (2)

Contesta en tu cuaderno as siguientes preguntas, copiando los enunciados completos:

1. ¿Qué es la globalización

del conocimiento?

2. ¿Cuáles son los

continentes en los que se usa más Internet ?

3. Investiga cuáles son los

idiomas más usados en Internet

4. ¿Cuáles son los países

europeos con mayor número de usuarios de Internet?

5. ¿Cuál es la brecha

digital por sexos en España y qué podemos decir al respecto?

6. ¿Qué dice el estudio

general de medios respecto a la edad de los usuarios de Internet en España?

2.

MARCA PERSONAL Y REPUTACIÓN ONLINE

Todo lo que

decimos, escribimos o publicamos en los distintos servicios de Internet, queda

permanentemente archivado en La Red y muchas veces escapa a nuestro control,

por lo que es muy importante que seamos cuidadosos con nuestras intervenciones

en redes sociales, blogs, etc. Es lo que se conoce como Huella Digital.

El concepto

que el entorno social tiene de nosotros en cuanto a credibilidad, honestidad y

educación ya no solo se centra en nuestros vecinos y amigos. Con la existencia

de Internet y sus servicios, este concepto se extiende a la globalidad de La

Red; es lo que conocemos como reputación

on line.

Nuestra

reputación on line se basa en nuestras acciones en Internet y abarca un entorno

mucho más amplio. Debemos ser conscientes de que cualquier rumor, filtración de

fotografías o vídeos, o reenvío de mensajes y correos influirá positiva o

negativamente en la reputación de una persona y, además, de que la rápida

difusión en La Red a gran escala (contenidos virales) hace muy complicada una

rectificación.

En los últimos

años han surgido en las empresas los Comunity Manager, que se encargan de

mantener una buena reputación on line de dichas empresas en La Red.

A la hora de

desarrollar una carrera profesional (buscar o mejorar nuestro empleo) ya no

basta con tener un buen currículum vitae adecuado al puesto de trabajo, sino

que también nos debe preceder nuestra buena reputación on line. Muchas empresas

de selección de personal realizan estudios de la presencia en La Red de los

candidatos, y dicha reputación on line puede influir en el acceso al puesto de

traba jo. Desde que comenzamos a utilizar Internet nos estamos creando una

reputación on line y profesionalmente vamos conformando nuestra marca personal.

La marca

personal es un concepto de reciente creación que consiste en asociar a una

persona las características de una marca comercial para, así, fomentar su

presencia y prestigio en el entorno laboral.

La necesidad

de crear una marca personal nace del actual entorno laboral, en constante

cambio, con el objetivo de conseguir una promoción profesional, o bien obtener

nuevas oportunidades. Además, gracias a la tecnología y a la web 2.0 han

surgido multitud de herramientas para comunicarla y generar notoriedad.

Los

principales beneficios que se derivan de la buena gestión de nuestra marca

personal son una mayor notoriedad y unas mejores oportunidades dentro de

nuestro campo profesional.

Aunque por

nuestra edad todavía no nos encontremos en un entorno laboral, nuestro hobbies

y habilidades nos pueden proporcionar una presencia en La Red que comience a

generar nuestra marca personal.

En el

siguiente vídeo de Youtube podemos ver cómo algunas personas han arruinado su

reputación on line a través de Facebook.

Actividades (3)

Contesta en tu cuaderno las siguientes preguntas, copiando los enunciados completos:

1. ¿Por qué tenemos que ser

cuidadosos con lo que publicamos en las redes sociales?

2. ¿En qué consiste la

reputación on line?

3. ¿Qué es la huella digital

en Internet y cómo podemos "borrarla"?

4. ¿Qué es la marca personal

y desde cuando empieza a crearse?

5. ¿Cómo puede influir la

marca personal en nuestro futuro?

3.

PROTECCIÓN DE LA INTIMIDAD

La utilización

de servicios de Internet como chats, programas de mensajería instantánea o

redes sociales requiere ciertas precauciones para evitar problemas de

privacidad. Uno de los problemas con el que nos podemos encontrar es que

nuestras fotografías y vídeos sean almacenados por usuarios desconocidos que

hagan un uso fraudulento de ellos, como editarlos a su manera para difamarnos,

utilizarlos como suyos para confundir a otros usuarios, etc.

A menudo, en

estos sitios se nos solicitan datos personales y se asegura que se respetará

nuestra privacidad, pero las redes sociales crecen a muy alta velocidad y puede

que entre los amigos de los amigos de los amigos de tus amigos se cuele algún

usuario malintencionado. En ese caso, tendrá acceso a tus datos, como por

ejemplo tu fecha de cumpleaños, tus aficiones, tus contactos, las zonas de

fiesta que frecuentas y tus próximas citas, por lo que ese usuario

malintencionado podría llegar a localizarte o intentar hacerse amigo tuyo en

los chats.

3.1. Uso responsable de Internet

Internet

nos permite la transmisión de informaicón desde y a cualquier punto del

planeta, por ello es necesario respetar unas normas que nos permitan

disfrutar de su ventajas sin correr los riesgos que pueden derivarse de

su uso. Una actitud responsable nos asegurará la protección de los

riesgos que Internet conlleva.

Protección de la identidad y la privacicada

Al

acceder a Internet, debemos gestionar correctamente nuestra privacidad

digital, nuestros datos personales y nuestra identidad. La información

que existe ene la Red sobre3 nosotros proviene de los datos que

nosotros mismos aportamos, de nuestras vistitas y búsquedas y de la

información que los demás aportan sobre nosotros. En la tabla

siguiente, se observa las amanezas que surgen con el uso de algunas

herramientas y las medidas de protección para evitarlas.

3.2.

Consejos de privacidad

* Nunca subas fotos ni vídeos

comprometedores a Internet; pueden llegar a manos extrañas y utilizarse para

hacerte daño.

* Nunca facilites datos exactos en tus

perfiles; pueden terminar en manos de desconocidos. Siempre debes proteger tus

datos personales: nombre y apellidos, dirección, DNI, teléfono, fotografías,

etc.

* Configura tus perfiles para que solo

los vean tus amigos directos.

* No te des de alta en estos servicios

si eres menor de 14 años.

* Desconfía de los datos que te dan

usuarios desconocidos; puede que no sean ciertos y que las imágenes no sean

realmente suyas.

* Consulta a un adulto cuando conozcas

por Internet a una persona que quiere que acudas a una cita a ciegas. Informa a

tus padres de las amistades que tienes por Internet.

* Utiliza estos medios respetando a los

demás; todo lo que haces y dices en Internet queda almacenado y se puede llegar

a identificar. Piensa y pide permiso antes de etiquetar o subir una fotografía

de alguien.

* Seguramente utilizas un nombre de

usuario y una contraseña en numerosos sitios de Internet. No debes repetir

estos datos en todos ellos, pues corremos el riesgo de que alguien llegue a

conocer estos datos y los utilice para hacerse pasar por nosotros. Esta

práctica es conocida como suplantación de la identidad y puede causarnos muchos

problemas, desde conflictos con nuestros contactos, estafas en nuestro nombre o

cualquier tipo de fraude.

* Utiliza la copia oculta cuando envíes

un mismo correo electrónico a varios de nuestros contactos; no debemos jugar

con la privacidad de estas personas, ya que puede que no se conozcan entre

ellas o que no quieran que se difunda su dirección de correo electrónico. La

opción CCO (con copia oculta) de los correos electrónicos nos permite escribir

las direcciones de los destinatarios de un correo sin que ninguno de ellos

pueda ver la dirección de los demás.

4. CONTRASEÑAS SEGURAS

En la

actualidad, debido al amplio uso de las nuevas tecnologías, muchas personas

manejan de forma habitual varias claves o contraseñas: el número pin del

teléfono móvil, las contraseñas de correos electrónicos, las contraseñas

bancarias (de las tarjetas de crédito, de banca electrónica,…). Todas ellas son

códigos secretos que solamente debe conocer el propio usuario y con los que

tenemos que ser precavidos.

4.1

Prácticas erróneas en la elección de contraseñas

Con el fin de

recordar mejor nuestras contraseñas personales, cometemos muchos errores:

* Solemos utilizar la misma contraseña

para todos los servicios. Así, cuando hackean alguno de nuestros servicios,

estamos permitiendo que accedan a los demás.

* Utilizamos casi siempre contraseñas

cortas. Cuanto más largas sean, más difíciles serán de desencriptar. Se

recomienda que tengan al menos ocho caracteres.

* Las contraseñas que utilizamos suelen

tener que ver con nosotros. Es habitual que se utilicen las fechas de

cumpleaños o aniversarios, nombres de familiares, etc. Cualquier ataque

malintencionado realiza pruebas de contraseña con este tipo de datos.

* Acostumbramos a utilizar sólo números

o sólo letras en nuestras contraseñas, lo que facilita mucho la

desencriptación.

4.2.

Consejos útiles para elegir una contraseña

Partiendo de

las prácticas erróneas anteriores, podemos incluir una serie de consejos que te

ayudarán a proteger mejor tus datos personales:

* No utilices la misma contraseña para

distintos servicios.

* Cambia tus contraseñas cada cuatro o

seis meses.

* Utiliza contraseñas de más de ocho

caracteres.

* Mezcla números, letras mayúsculas y

minúsculas y caracteres especiales de tu teclado como @, #, $, & entre los

caracteres de tu contraseña.

* Evita que el contenido de tu

contraseña tenga que ver con fechas y nombres relacionados contigo.

* Sigue los consejos de los formularios

que te indican la fortaleza de tu contraseña.

Actividades (4)

Contesta en tu cuaderno las siguientes

preguntas, copiando

los enunciados completos:

1. ¿Para qué pueden querer

nuestros datos en Internet?

2. Haz un resumen de tres

frases de los consejos de privacidad que se enumeran en el libro.

3. ¿En qué consiste la

suplantación de identidad y cómo podemos evitarla?

4. ¿Qué errores solemos

cometer a la hora de elegir una contraseña?

5. Di si son seguras o no

las siguientes contraseñas y explica el motivo:

* 0105992

* juanperez

* ju@nperez2008

* 2011

* usuario#A4a4Tf

pt

|

|

5. RESPETO DIGITAL

El uso de las

nuevas tecnologías es un derecho que implica el deber de hacerlo con corrección

y respetando a los demás. Este uso correcto y respetuoso tiene que quedar

reflejado en nuestras actuaciones, tanto cuando nos conectamos en Internet y

realizamos publicaciones en redes sociales como cuando utilizamos contenidos

digitales de los que no somos propietarios.

En el

siguiente decálogo de reglas se resumen las actitudes que debemos tener cuando

utilizamos cualquier medio tecnológico:

1. Debemos utilizar las TIC con

respeto hacia los demás y hacia nosotros mismos. De igual modo debemos exigir

respeto por parte de otros usuarios. La injuria, la calumnia y la difamación

son delitos.

2. Nunca debemos adueñarnos del

derecho a la privacidad de otros y por lo tanto no podemos publicar fotografías

o datos personales de otras personas sin su permiso.

3. Cuando realicemos publicaciones en

La Red no debemos atentar contra nuestra intimidad ni contra la de otros. Es

importante mantener una actitud activa para comprobar qué datos nuestros están

en La Red.

4. Nos debemos identificar

correctamente en La Red y nunca asumir falsas identidades. Tampoco debemos

facilitar nuestros datos credenciales para que otros actúen en nuestro nombre.

5. Debemos ser sensibles ante las

malas prácticas en La Red, el ciberacoso y los delitos en La Red denunciando

estas situaciones.

6. Nunca debemos utilizar contenidos

bajo derechos de autor y siempre tenemos que respetar las licencias de su

utilización.

7. El uso de las nuevas tecnologías

debe ser un medio para nuestro enriquecimiento personal y no un fin en sí mismo

que impida nuestro desarrollo en otras facetas de la vida.

8. No debemos utilizar ni fomentar el

uso de software ilegal.

9. No debemos utilizar los medios

tecnológicos para fomentar actividades ilícitas ni que atenten contra los

derechos humanos.

10. Debemos controlar nuestras

emociones en La Red de igual modo que lo haría frente a una persona, ya que

entiendo que el estar detrás de una pantalla no puede hacer que nos saltemos

las normas básicas de educación.

5.1.

¿Qué es el CIBERBULLYING?

Es una forma

de acosos entre iguales surgida con el uso de las nuevas tecnologías.

Utilizando el teléfono móvil y los servicios de Internet, algunos usuarios

amenazan, insultan, humillan o desprestigian a otros. Si te sientes una víctima

de este tipo de acoso, pide ayuda a un adulto para identificar al agresor y

denunciarlo ante la autoridad competente y si eres testigo de un caso de

ciberbullying, ponlo en conocimiento de algún adulto también.

Actividades (5)

Contesta en tu cuaderno las siguientes

preguntas, copiando

los enunciados completos:

1. ¿Qué es el cyberbulling?

2. Haz un resumen de cada

una de las reglas que debemos observar al utilizar cualquier medio tecnológico.

6. IDENTIDAD

DIGITAL Y FRAUDE

Cuando accedemos

a un sitio en La Red que requiere identificación, y para poder asegurar que

somos quienes decimos ser, existen los llamados certificados digitales,

archivos instalados en nuestros ordenadores, que han sido generados por una

entidad autorizada. Estos certificados identifican a la persona con dos claves

principales, la clave pública y la clave privada.

Para obtener

nuestro certificado digital (certificado personal o de usuario) debemos ser

mayores de edad o menores emancipados. Tenemos que solicitarlo a una entidad

certificadora, como la Fábrica Nacional de Moneda y Timbre (https://www.sede.fnmt.gob.es/), y después personarnos

físicamente en una oficina de registro para obtener allí los datos credenciales

que nos permitan descargarlo a nuestro ordenador. Gracias al certificado

digital podemos realizar gestiones con la Administración y firmar documentos

telemáticamente.

Para solicitar

información confidencial a una administración pública, como por ejemplo para

acceder a nuestra banca electrónica o para realizar una gestión telemática

importante, se requiere una mayor seguridad que la aportada por una simple

contraseña; la firma digital.

La firma

digital garantiza la identidad de la persona que realiza una gestión y nos

confirma la veracidad de sus documentos. Para poder realizar una firma digital

se necesita poseer un certificado personal o certificado de usuario que haya

sido generado por una entidad autorizada.

Paso 1. Al firmar un documento, éste se

encripta con la clave privada del usuario, obtenida del certificado personal

instalado en el ordenador o almacenado en una tarjeta con chip.

Paso 2. Junto con el documento encriptado

por la clave privada, enviamos la clave pública.

Paso 3. El receptor constata con el

organismo certificador que la clave pública se corresponde con la clave privada

y que ambas están asignadas al usuario que firma el documento. El documento es

válido.

La

implantación de las nuevas tecnologías en nuestra sociedad ha hecho posible la

reciente creación del Documento Nacional de Identidad electrónico (DNIe) con el

fin de satisfacer las necesidades de identificación en medios informáticos.

Estas necesidades pueden resumirse en dos: identificarse de forma inequívoca al

realizar gestiones telemáticas y firmar digitalmente documentos para otorgarles

la misma validez que los que poseen la firma manuscrita.

El DNIe

utiliza un material plástico para su fabricación similar al de las tarjetas de

crédito (policarbonato) e incorpora numerosas medidas de seguridad impresas. La

novedad fundamental del nuevo DNIe es la incorporación de un microchip en el

que se almacenan una serie de datos relativos a la identidad de la persona:

datos personales del titular, imagen digitalizada de la fotografía, imagen

digitalizada de su firma manuscrita, huella dactilar digitalizada, certificado

electrónico personal de identidad y de firma, certificado electrónico de la

entidad emisora, par de claves para certificado electrónico.

Desde finales

de 2015 se emite el nuevo DNIe 3.0 con tecnología NFC de transmisión por

contacto, que le permite interactuar con los teléfonos móviles y tabletas.

Además, permitirá almacenar información relativa al carné de conducir y a la

tarjeta sanitaria.

Con los datos

del DNIe podremos realizar compras a través de Internet, trámites

administrativos, operaciones de banca electrónica, etc., y todo ello de forma

segura; incluso podrá ser requerido para el acceso físico al lugar de trabajo o

al ordenador personal.

Contesta en tu cuaderno las siguientes preguntas, copiando los enunciados completos:

1. ¿Qué es un certificado

digital y qué información contiene?

2. ¿Cómo podemos obtener el

certificado digital?

3. ¿Para qué nos sirve tener

una firma digital?

Como todo el

mundo sabe, es muy importante mantener nuestro ordenador limpio de malware o

programas malintencionados. Sin embargo, existen otros peligros en Internet

basados en el engaño al usuario para conseguir que sea víctima de un fraude.

Se trata de técnicas

de ingeniería social consistentes en utilizar herramientas que confunden al

usuario (publicidad falsa, creación de falsas expectativas, etc.) para

conseguir que éste facilite datos confidenciales o conteste correos

electrónicos falsos, compre gangas inexistentes, envíe correos que son

delictivos,… Cuando el usuario se da cuenta del engaño, puede que ya sea tarde.

En el siguiente video podemos ver las claves para detectar una tienda falsa en internet.

Las estafas más frecuentes quedan recogidas en el siguiente video:

Actividades (7)

Contesta en tu cuaderno las siguientes preguntas, copiando los enunciados completos:

1. Explica en qué consiste

el phishing.

2. Explica en qué consiste

el scam.

3. Explica en qué consiste

el pharming.

En la sociedad

de la información el acceso a La Red significa tener acceso a infinidad de contenidos

digitales bajo licencias comerciales u otros tipos de licencia, que hemos

estudiado. Estos contenidos pueden ser libros digitales, noticias, documentos

ofimáticos, presentaciones, vídeos, música, juegos, etcétera.

El crecimiento

del ancho de banda medio utilizado por los usuarios de Internet ha provocado un

aumento del negocio de la distribución de contenidos multimedia por La Red.

|